أمن وحماية بيانات

-

تصميم

21015

- تصاميم سوشيال ميديا 5996

- منشورات سوشيال ميديا 3266

- إعلانات سوشيال ميديا 1654

- صور مصغّرة 878

- غلاف سوشيال ميديا 151

- فلاتر وعدسات وهايلايتس 34

- ملصقات تطبيقات التواصل 13

- تصميم وتعديل شعارات 3826

- تصميم مواقع وتطبيقات 1895

- تصاميم توضيحية 2027

- تصاميم مهنية 1248

- تصميم كتب ومطبوعات 1328

- فلاير وبروشور ورول اب 324

- تصميم غلاف كتاب 338

- تنسيق كتب 218

- تصميم كتب أطفال 159

- مطبوعات مكتبية 153

- تصميم منيو 136

- تصاميم العلامة التجارية 960

- تصاميم تسويقية 688

- تعديل وتحسين الصور 776

- فن ورسم 584

- رسوم كرتونية 387

- بورتريه وكاريكاتير 99

- تصميم شخصيات 3d 36

- تصميم خلفيات 27

- تصاميم الألعاب 16

- تصميم ستوري بورد 11

- تصميم رموز NFT 8

- تصاميم 3d 404

- دعوات وتهنئة ومعايدات 404

- تصميم أزياء وإكسسوارات 323

- تصاميم نصيّة إبداعية 207

- الرسم بالذكاء الاصطناعي 216

- أخرى 133

-

برمجة وتطوير

14245

- تطوير مواقع 6561

- إنشاء موقع إلكتروني 3838

- إنشاء صفحة هبوط 1721

- اختبارات تجريبية 282

- إصلاح أخطاء المواقع 150

- تخصيص وتعديل المواقع 196

- حماية وتأمين المواقع 116

- نسخ احتياطي ونقل استضافة 62

- مدونات بلوجر 196

- ووردبريس 1236

- إنشاء موقع ووردبريس 723

- تنصيب ووردبريس 132

- إصلاح مشكلات ووردبريس 90

- تخصيص وتعديل ووردبريس 70

- تحسين سرعة ووردبريس 67

- إضافات ووردبريس 56

- تعريب قوالب ووردبريس 39

- حماية ووردبريس 30

- نسخ احتياطي ونقل استضافة 29

- إنشاء متجر إلكتروني 757

- تطوير تطبيقات جوال 1713

- إنشاء تطبيق 1127

- تعديل التطبيقات 150

- إصلاح مشكلات التطبيقات 131

- تحويل موقع إلى تطبيق 73

- تحويل تصميم إلى تطبيق 94

- رفع التطبيقات على المتاجر 75

- ريسكين التطبيقات 39

- إعلانات تطبيقات الجوال 24

- تطوير برمجيات 1650

- تطبيقات سطح المكتب 582

- إنشاء تطبيق ويب 272

- واجهات API وتكاملات 250

- تحويل تصميم لموقع 250

- تطوير شات بوت 133

- تطوير AI Chatbot 43

- أنظمة ERP و CRM 76

- بوابات دفع إلكتروني 44

- لغات برمجة 1156

- برمجة CSS و HTML 463

- برمجة بايثون 292

- برمجة PHP 140

- برمجة Java و .NET 84

- مراجعة الأكواد البرمجية 78

- أخرى 99

- تطوير ألعاب 164

- دعم فني تقني 833

- سيرفرات ولينكس 193

- شبكات 191

- أنظمة تشغيل وبرمجيات 169

- استضافات ونطاقات 81

- أمن وحماية بيانات 59

- إدارة البريد الإلكتروني 32

- أخرى 108

- أخرى 123

- ذكاء اصطناعي وتعلم الآلة 688

-

فيديو وأنيميشن

3182

- فيديوهات سوشيال وإعلانات 951

- تحرير الفيديو 851

- أنيميشن وموشن جرافيك 975

- موشن جرافيك 597

- وايت بورد 138

- تحريك شعار 102

- رسوم متحركة للأطفال 38

- تحريك شخصيات 29

- أنيميشن 2D 45

- أنيميشن 3D 26

- إنتاج الفيديو 166

- تصوير فيديو UGC 43

- دعوات وتهنئة ومعايدات 45

- فيديوهات شرح وتعليم 29

- فيديوهات منتجات 3D 14

- فيديوهات دينية 35

- تصميم فيديو بالذكاء الاصطناعي 204

- أخرى 15

- هندسة وعمارة 3214

-

تسويق رقمي

3851

- التسويق عبر مواقع التواصل 1130

- إدارة حسابات التواصل 528

- التسويق على فيسبوك 222

- التسويق عبر انستقرام 93

- التسويق عبر يوتيوب 82

- التسويق عبر واتساب 69

- التسويق عبر تليجرام 38

- التسويق عبر تويتر 29

- التسويق على سناب شات 33

- التسويق عبر تيك توك 32

- التسويق عبر بنترست 4

- إعلانات مواقع التواصل 423

- إعلانات فيس بوك 172

- إعلانات تيك توك 88

- إعلانات سناب شات 78

- إعلانات انستقرام 53

- إعلانات يوتيوب 19

- إعلانات تويتر 13

- تحسين محركات البحث 1077

- باك لينك 318

- جيست بوست 236

- تحليل سيو شامل 129

- بحث كلمات مفتاحية 54

- سيو متاجر إلكترونية 123

- سيو محلي Local SEO 50

- سيو يوتيوب 43

- تحليل منافسي SEO 18

- خدمات سيو أخرى 106

- أساليب التسويق 624

- التسويق عبر محركات البحث 148

- إعلانات المواقع 111

- تسويق قواعد البيانات 200

- الإضافة لأدلة المواقع 34

- التسويق عبر المنتديات 47

- التسويق عبر البريد الإلكتروني 46

- التسويق عبر الشبكات الإعلانية 18

- تسويق تطبيقات الجوال 9

- النشر الصحفي 11

- خطط واستشارات تسويقية 409

- تحليل الويب 140

- أخرى 48

-

أعمال

3909

- تخطيط أعمال 631

- دراسة جدوى 159

- استشارات أعمال 179

- خطط عمل 94

- أسماء تجارية 90

- الجودة والاعتماد ISO 45

- تأسيس مشاريع 24

- بحث السوق 26

- إدارة مخاطر 13

- خدمات قانونية 495

- خدمات مالية ومحاسبية 550

- محاسبة ومسك دفاتر 295

- قوائم مالية 86

- محاسبة ضريبية 55

- تحليل مالي 49

- استشارات مالية 37

- استشارات تداول وأسهم 28

- إدارة التجارة الإلكترونية 419

- إدارة برمجيات 304

- دعم فني وإداري 1244

- إدارة موارد بشرية 158

- استشارات موارد بشرية 46

- تطوير مؤسسي 38

- إدارة التوظيف 33

- رواتب وأجور 22

- تقييم وظيفي 11

- أنظمة موارد بشرية 8

- أخرى 60

- صوتيات 1089

- أسلوب حياة 637

-

كتابة وترجمة

10567

- محتوى مواقع 1387

- محتوى دراسي ومهني 1456

- تحسين المحتوى 978

- محتوى سوشيال ميديا 449

- ترجمة 1923

- إنجليزية للعربية والعكس 1617

- فرنسية للعربية والعكس 73

- تركية للعربية والعكس 44

- ألمانية للعربية والعكس 34

- صينية للعربية والعكس 18

- ترجمة لغات أخرى 137

- كتابة إبداعية 552

- محتوى متخصص 487

- محتوى طبي وصحي 172

- محتوى علمي 107

- محتوى قانوني 66

- محتوى تقني 48

- محتوى رياضي 19

- محتوى ديني وتاريخي 23

- محتوى مالي واقتصادي 20

- محتوى إخباري وسياسي 11

- أخرى 21

- محتوى تسويقي 328

- كتابة سيناريو 302

- سيناريو يوتيوب 112

- سيناريو فيديوهات قصيرة 44

- سيناريو فيديو سوشيال 44

- سيناريو أفلام ومسلسلات 33

- محتوى بودكاست 24

- أخرى 45

- تفريغ نصوص 2601

- محتوى الذكاء الاصطناعي 33

- أخرى 71

- بيانات 6825

-

تعليم عن بعد

1576

- تعلم المهارات الرقمية 452

- تعلم البرمجة 289

- تعلم الذكاء الاصطناعي 17

- تعلم التسويق الرقمي 91

- تعلم تصميم الجرافيك 44

- تعلم الفيديو والأنيميشن 11

- تعلم العلوم المتخصصة 454

- تعلم الرياضيات 139

- شروحات هندسية 64

- شروحات طبية 67

- تعلم العلوم 59

- تعلم المحاسبة 44

- تعلم القرآن الكريم 81

- تعلم اللغات 265

- تدريب وحل واجبات 224

- استشارات أكاديمية وتعليمية 50

- أخرى 131

استفد من خدمات أمن وحماية البيانات لضمان سلامة بياناتك وصد محاولات اختراقها

مع ازدياد التطور التكنولوجي وتوسع الشبكات وتبادل البيانات وتضخم حجمها وتعدد أنواعها تزداد الحاجة إلى التصدي للمخترقين ممن يهاجمون أنظمتك أو يحاول سرقة بياناتك ويتطلب الأمر الاستعانة بالخبراء لتقييم إجراءات الأمان الحالية وتحسينها وتطويرها، وينشط على موقع خمسات عشرات متقني أمن وحماية البيانات فاستعن الآن بخدماتهم واحفظ معلوماتك الشخصية والعملية من العبث أو الاختراق أو السرقة والتلف.

أمن البيانات وحمايتها هو مجموعة الإجراءات والتقنيات والممارسات التي تتخذها المؤسسات والشركات لحماية بياناتها من الوصول غير المصرح به والتهديدات السيبرانية والحفاظ على سريتها وسلامتها وضمان عدم تعرضها للتلف أو الفقدان أو التلاعب في أي مرحلة من دورة حياة البيانات من تجميعها وتخزينها ونقلها إلى تلقيها ومعالجتها.

ويشمل أمن البيانات العديد من المجالات مثل:

- حماية الوصول: تحديد صلاحيات الوصول إلى البيانات وتعديلها بما في ذلك إدارة هويات المستخدمين والتحقق منهم وإعطاء الصلاحيات وتقنيات التشفير.

- سرية البيانات: استخدام التشفير وتقنيات إخفاء المعلومات والتصاريح المناسبة لمنع الوصول غير المصرح به إلى المعلومات الحساسة أو الخاصة ومنع نشرها أو استخدامها.

- سلامة البيانات: ضمان عدم تلف البيانات أو تعديلها بطريقة غير مصرح بها باستخدام النسخ الاحتياطي، والتحقق من السلامة وكشف التلاعب.

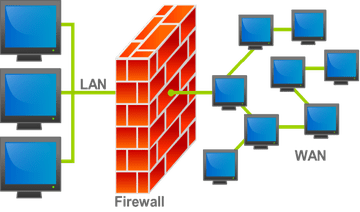

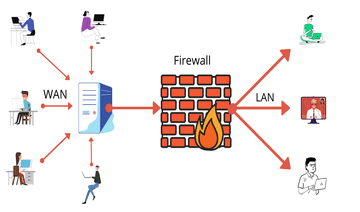

- الأمن السيبراني: التصدي لمحاولات اختراق الأجهزة والبرمجيات المتصلة معًا بشبكة واحدة عبر الإنترنت بسد الثغرات في شبكات الخوادم والحواسيب ومعالجة الأخطاء الموجودة في التطبيقات وحماية الأجهزة الفردية من الهجمات الإلكترونية والقرصنة إضافة لتحديد نقاط ضعف النظام والتعرف على مستوى القوة الأمنية له.

- الاستجابة للهجمات الإلكترونية: إجراءات وبروتوكولات الرد على خروقات البيانات والحوادث الأمنية الأخرى وسبل احتواء الأضرار واستعادة الأنظمة والبيانات ومنع الحوادث المستقبلية.

- التحقق والمراقبة: رصد أنشطة النظام وتقييمها ومراقبة سلوك المستخدمين وتدفق البيانات واستخدام أدوات المراقبة وتقنيات رصد الاختراق لاكتشاف أي إجراء مشبوه.

يعد أمن البيانات أمرًا بالغ الأهمية للشركات والأنشطة التجارية خاصة مع تزايد الهجمات الإلكترونية وانتهاكات البيانات وتسريب المعلومات، وتبذل الشركات مزيدًا من الجهود لضمان أمن معلوماتها عبر توظيف مختصي أمن وحماية البيانات لتحقيق:

- منع تعرض سمعة العلامة التجارية أو الشركة للخطر وفقدان الثقة بها عند حدوث اختراق أو تلف أو تلاعب في المعلومات المختلفة التي تملكها الشركة سواء كانت متعلقة بأعمالها أو ببيانات مستخدميها.

- ضمان الامتثال للتشريعات واللوائح المتعلقة بأمن البيانات والتأكد من التوافق معها مثل قوانين السرية وحماية البيانات الشخصية لتجنيب الشركة المساءلة القانونية.

- التأكد من عدم توقف الأعمال والخدمات والمنتجات المختلفة أو فشل العمليات الحيوية اليومية نتيجة الهجوم على البيانات أو سرقتها أو عطبها إضافة لاتخاذ إجراءات الحد من التأثير السلبي لانتهاكها.

- تطوير إستراتيجية شاملة لأمن البيانات في الشركة وتحديد الحلول المناسبة والسياسات الاستباقي

- لتفعيل حماية البيانات وتقييم نقاط الضعف في إجراءات الأمان الحالية وتحديد الثغرات الموجودة وتحليل التهديدات المحتملة لاقتراح التدابير والوسائل المطلوبة لمواجهتها.

- التقليل من المخاطر والتهديدات المحتملة التي قد تواجهها أعمالك ومنع الهجمات السيبرانية والاختراقات والتلاعب بالبيانات والدخول غير المصرح به للمعلومات.

- توفير التكاليف والجهود المطلوبة لتقييم الأضرار وإصلاحها وتفعيل استرجاع البيانات أو إعادة بنائها دون تحميل الشركة نفقات طائلة لقاء ذلك.

- توعية الموظفين وتدريبهم على أفضل ممارسات أمن البيانات والتعامل مع التهديدات السيبرانية والحفاظ على أمان معلومات العمل.

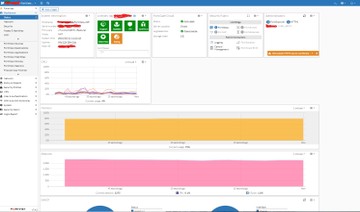

يتيح لك موقع خمسات الوصول إلى العديد من خبراء أمن البيانات المتقنين الموجودين على الموقع ممن يقدمون خدماتهم بأسعار عادلة ووقت قياسي، وللمفاضلة بينهم واختيار أنسبهم اتبع النصائح التالية:

- حدد أولًا مجال أمن وحماية البيانات الذي تحتاج متخصصين به بكتابته في خانة البحث واستخدم الفلاتر التي يوفرها الموقع في القائمة اليمنى لإظهار خدمات محددة مثل:

- تقييم الخدمة للوصول إلى أعلى الخبراء تقييمًا.

- مستوى البائع للوصول إلى البائعين المميزين أو النشطين أو الجدد.

- حالة البائع من المتواجدين حاليًا أو أصحاب الهوية الموثقة.

- اقرأ تفاصيل الخدمة جيدًا وتابع التطويرات التي وضعها مقدمها لتتأكد من ملائمتها مع مهام العمل الذي تطلبه وتوازن بين التكلفة التي يطلبها والميزانية التي ترصدها للمشروع.

- زر الملفات الشخصية لمن جذبتك خدماتهم ولاحظ مدى احترافيتها ثم أقرأ النبذة التعريفية عنهم لتتبين اختصاصهم العلمي وسنوات خبرتهم وأي تفصيلات أخرى تفيدك في المفاضلة بينهم.

- طالع بطاقة الخدمة الخاصة بالبائع فهي تظهر لك متوسط سرعة رده على الرسائل وعدد مشتري خدماته ومدة التسليم التي يمكنه تسليم المشروع خلالها.

- راجع التقييمات التي وضعها العملاء السابقون وشاهد تعليقاتهم لتتبين كفاءة البائع وجودة خدمته والتزامه بالعمل والتسليم ضمن المواعيد المحددة.

- تواصل مع البائع ووضح له الخدمة التي ترغب أن ينفذها لك وتأكد من قدرته على القيام بها بكفاءة ثم ناقشه في الخطة التي سينفذ بها متطلباتك.

- احسم خيارك الآن واشتر الخدمة الأنسب لمتطلبات مشروعك والتطويرات المناسبة لك بوضعها في سلة المشتريات أو الضغط على زر "اشتر الخدمة" من يسار الصفحة لاستكمال عملية الدفع.

- تابع تفاصيل العمل ومراحل تنفيذه مع البائع الذي اشتريت خدماته وأعط اهتمامًا للتغذية الراجعة بينكما لضمان إخراج العمل بالصورة التي ترغب بها.

يواجه أمن الأنظمة والبيانات العديد من التهديدات الشائعة التي يجب أن يتم التعامل معها عبر اعتماد إستراتيجيات أمنية قوية وتطبيق إجراءات وقوانين حماية المعلومات ومن أبرز هذه التهديدات:

- الاختراقات الإلكترونية: محاولات الاستيلاء على البيانات والدخول غير المصرح به على الأجهزة والشبكات عبر استغلال الثغرات الموجودة في الأجهزة والأنظمة بهدف السيطرة الكاملة على الجهاز لسرقة البيانات أو التلاعب بها.

- البرمجيات الخبيثة: برنامج أو مجموعة من الشيفرات المصممة للإضرار بنظام الجهاز مثل الفيروسات وبرامج الفدية وأحصنة طروادة وغيرها، بهدف إتلاف البيانات أو عطبها أو سرقة المعلومات الحساسة عبر التخفي والتضاعف داخل جهاز الضحية.

- التجسس: مراقبة الجهاز ومعلوماته دون إلحاق الضرر به للحصول على معلومات حساسة وسرية ومراقبة النشاطات الإلكترونية المختلفة.

- تسريب البيانات: نقل غير مصرح به للبيانات خارج نطاقها عبر الإنترنت أو عبر وسائط التخزين الخارجية، وقد يتسبب به سلوك ضار أو غير ضار مثل تفعيل الوصول للجميع أو إعدادات المشاركة العامة.

- انتحال الهوية: انتحال شخصية موقع عام أو مُستخدم موثوق لسرقة معلومات الهوية الشخصية بقصد الاحتيال المالي أو الوصول إلى المعلومات السرية.

- التصيد: سرقة معلومات حساسة مثل البيانات البنكية أو الحسابات أو كلمات المرور بخداع الضحايا عبر رسائل مزيفة أو أساليب التلاعب النفسي أو إعلانات مواقع الويب غير الموثوقة.

- حقن قواعد البيانات: إغراق الخوادم والشبكات بحركة مرور ضخمة ومزعجة تؤدي إلى تعطيل الخدمات وتوقف الوصول إلى البيانات.

- المستخدم الداخلي الضار: مستخدم موافق عليه ويملك صلاحيات دخول تسمح له بإجراء نشاطات إلكترونية غير مصرح بها مثل تعديل البيانات أو حذفها أو استخراجها أو نقلها.

- اختراق كلمة المرور: استرداد كلمات المرور باستخدام برمجيات متخصصة وحوسبة عالية تسمح للمهاجمين تجربة عدة مجموعات مختلفة لكلمة المرور خلال مدة زمنية قصيرة للوصول إلى كلمة المرور أو رمز الدخول الصحيح.

- ضعف التكوين وأخطاء النظام: وجود ثغرات أمنية يمكن للمخترقين استغلالها أو وجود أخطاء في النظام أو الإعدادات تسبب ضياع البيانات أو فقدانها وتوقف النسخ الاحتياطي أو التخزين السحابي.

يعمل خبير أمن وحماية البيانات على بناء إستراتيجية شاملة لحماية أنظمة أعمالك وبياناتها مركزًا على أن تشمل خطط الأمن التي يضعها الأساسيات والعناصر التالية:

- الحماية: اتخاذ خطوات منع الوصول غير المصرح به إلى البيانات وتحديد من يمكن له الوصول إليها وحجبها عن من لا يملك الإذن بالدخول إليها.

- التحقق: ضمان صحة البيانات ودقتها وعدم تعديلها أو التلاعب بها وحمايتها من التعرض لأي تهديد يؤدي إلى إتلافها أو ضياعها كليًا أو جزئيًا.

- التوفر: قدرة المستخدمين المصرح لهم على الوصول إلى الأنظمة والبيانات والمعلومات اللازمة لإكمال مهامهم اليومية ومنع الانقطاعات وضياع البيانات ووجود نسخ احتياطية كافية لإتمام النشاطات الضرورية للعمل.

- المراقبة والاكتشاف: تحديد الوصول غير المصرح به إلى البيانات ومعرفة الجهات النافذة إليها والتعديلات التي أجريت عليها واتخاذ خطوات للرد على أي نشاطات مشبوهة مثل إخطار المستخدمين وقفل الأنظمة وطلب إعادة تعيين كلمات المرور.

يتخذ خبراء أمن وحماية البيانات العديد من الإجراءات لتوفير الحماية المادية والرقمية للمعلومات والبيانات المتبادلة عبر الشبكة أو المخزنة في قواعد البيانات وعلى أجهزة الحواسيب، ومنها:

- الحد من الوصول المادي والرقمي إلى البرمجيات والأنظمة والبيانات الهامة والتأكد من توزيع صلاحيات الوصول لمنع الولوج غير المصرح به.

- تفعيل عمليات المصادقة باستخدام كلمات مرور قوية وفريدة أو بطاقات التمرير أو القياسات الحيوية واستخدم طرق التوثيق الثنائي مثل رموز المصادقة والرسائل النصية.

- بناء جدار حماية للشبكة أو الحواسيب لفحص البيانات الواردة إليه وتصفيتها ثم تمريرها إلى قاعدة البيانات أو حظرها وفق القواعد والمعايير الموضوعة.

- تفعيل النسخ الاحتياطي والاسترداد في حالة فشل النظام أو تلف البيانات أو خرقها سواء على قرص فعلي أو شبكة محلية أو سحابية لاستردادها عند الضرورة.

- تشفير البيانات بتغيير الهيئة الخارجية للبيانات المخزنة في قاعدة البيانات وربطها بمفتاح فك شفرتها لمنع فهم المخترق للبيانات إذا ما استطاع الوصول إليها.

- التخلص من البيانات غير المطلوبة بصورة صحيحة والتأكد من أنها غير قابلة للاسترداد.

- تفعيل برمجيات تحمل الأعطال أو انقطاع التيار الكهربائي لمنع ضياع البيانات أو تلفها في حالات الطوارئ.

- رفع كفاءة برمجيات الأمن السيبراني وأتمتة بعض المهام المتعلقة بالحماية واختبارها دوريًا وتثبيت التحديثات الأمنية الصادرة عن الشركات المطورة للبرامج.

- تثبيت برامج مضادات الفيروسات والبرمجيات الضارة وتحديثها بانتظام وفحص الأجهزة والملفات.

- تعزيز التوعية الأمنية للموظفين بتقديم تدريبات وتوجيهات ممارسات الأمان السليمة والتهديدات الأمنية المحتملة والحذر من رسائل البريد الإلكتروني والروابط المشبوهة.